EFA Kommunikationsmuster

(→Aufbau des Sicherheitskontextes) |

K (→Aufbau des Sicherheitskontextes) |

||

| Zeile 39: | Zeile 39: | ||

# Der EFA-Teilnehmer authentisiert sich gegenüber dem EFA-Teilnehmersystem. Die EFA Spezifikation macht hierzu keine normativen technischen Vorgaben, Umsetzungen müssen jedoch die Regularien des EFA Sicherheitskonzepts berücksichtigen. | # Der EFA-Teilnehmer authentisiert sich gegenüber dem EFA-Teilnehmersystem. Die EFA Spezifikation macht hierzu keine normativen technischen Vorgaben, Umsetzungen müssen jedoch die Regularien des EFA Sicherheitskonzepts berücksichtigen. | ||

| − | # Das EFA-Teilnehmersystem (TNS) erfasst die für die EFA-Nutzung wichtigen Informationen zum EFA-Teilnehmer und übermittelt sie an den EFA-Kontext-Manager. Hierzu wird die funktionale Schnittstelle ''openContext'' des EFA-Kontext-Managers verwendet. | + | # Das EFA-Teilnehmersystem (TNS) erfasst die für die EFA-Nutzung wichtigen Informationen zum EFA-Teilnehmer und übermittelt sie an den EFA-Kontext-Manager. Hierzu wird die [[cdaefa:EFA_Context_Manager_SFM#Operation:_OpenContext|funktionale Schnittstelle ''openContext'']] des [[cdaefa:EFA_Context_Manager_SFM|EFA-Kontext-Managers]] verwendet. |

| − | # Der EFA-Kontext-Manager nutzt die übergebenen Informationen, um für den EFA-Teilnehmer von den EFA-Sicherheitsdiensten Sicherheitsnachweise abzurufen, die von den EFA-Fachdiensten prüfbar sind. Welche Dienste aufgerufen werden, hängt von der konkreten Sicherheitspolitik eines EFA-Netzwerks ab. Eine typische Konfiguration umfasst den Aufruf des ''Identity Providers'' zum Abruf eines netzweit gültigen Identitäts- und Authentisierungsnachweises. Optional können auch Teile der für den Teilnehmer geltenden Zugriffspolitik bereits vor dem Aufruf der EFA-Fachdienste von einem ''Poicy Provider'' abgefragt werden. | + | # Der [[cdaefa:EFA_Context_Manager_SFM|EFA-Kontext-Manager]] nutzt die übergebenen Informationen, um für den EFA-Teilnehmer von den EFA-Sicherheitsdiensten Sicherheitsnachweise abzurufen, die von den EFA-Fachdiensten prüfbar sind. Welche Dienste aufgerufen werden, hängt von der konkreten Sicherheitspolitik eines EFA-Netzwerks ab. Eine typische Konfiguration umfasst den Aufruf des ''Identity Providers'' zum Abruf eines netzweit gültigen Identitäts- und Authentisierungsnachweises. Optional können auch Teile der für den Teilnehmer geltenden Zugriffspolitik bereits vor dem Aufruf der EFA-Fachdienste von einem ''Poicy Provider'' abgefragt werden. |

| − | # Der EFA-Kontext-Manager verknüpft die abgerufenen Sicherheitsnachweise mit der aktuellen Nutzersitzung und liefert einen Verweis auf den so gebildeten Sicherheitskontext an das EFA-Teilnehmersystem zurück. | + | # Der [[cdaefa:EFA_Context_Manager_SFM|EFA-Kontext-Manager]] verknüpft die abgerufenen Sicherheitsnachweise mit der aktuellen Nutzersitzung und liefert einen Verweis auf den so gebildeten Sicherheitskontext an das EFA-Teilnehmersystem zurück. |

== Anlegen einer Fallakte == | == Anlegen einer Fallakte == | ||

Version vom 31. März 2013, 14:33 Uhr

|

|

Dieses Dokument gibt wieder:

Implementierungsleitfaden EFA Kommunikationsmuster (0.9). Die Teilmaterialien gehören der Kategorie cdaefa an. |

February 2013

Jörg Caumanns, Raik Kuhlisch

Inhaltsverzeichnis

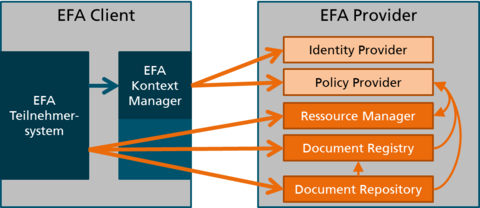

Akteure der EFA-Kommunikationsmuster

Die logische Anwendungsebene einer Fallakten-Infrastruktur besteht im einfachsten Fall aus fünf Klassen von Akteuren:

- Ein EFA-Kontext-Manager (eCR Context Manager) baut den Sicherheitskontext zur Nutzung von Fallakten auf und verwaltet die darin bereit gestellten Sicherheitsnachweise des EFA-Teilnehmers.

- Ein EFA-Ressource-Register (eCR Resource Registry) stellt ein Verzeichnis zur Verwaltung von Fallakten und EFA-Partitionen bereit. Mit dem selben Patienten und dem selben Zweck verbundene Partitionen bilden eine Fallakte.

- Ein EFA-Daten-Register (eCR Document Registry) stellt ein Verzeichniss zur Verwaltung von Dokumenten bereit. In einem regionalen Gesundheitsnetz kann ein einzelner EFA-Teilnehmer das EFA-Register für das gesamte Netzwerk anbieten.

- Ein EFA-Speichersystem (eCR Repository) hält die registrierten Dokumente vor und stellt sie für berechtigte Nutzer zum Abruf bereit. Jeder EFA-Teilnehmer kann ein eigenes EFA-Speichersystem bereitstellen und an das EFA-Register anbinden.

- Ein EFA-Teilnehmersystem (eCR Consumer) bildet eine Nutzerschnittstelle ab, über die ein Arzt Behandlungsdaten anderer Ärzte aus an einem EFA-Register registrierten Speichersystemen abrufen kann bzw. in einem Speichersystem verwaltete Behandlungsdaten am EFA-Register registrieren kann.

Hinzu kommen zwei Klassen von Sicherheitstoken-Diensten, die jeweils Sicherheitsnachweise zum Aufbau eines zwischen EFA-Teilnehmersystem und EFA-Fachdienst (Register bzw. Speichersystem) geteilten Sicherheitskontextes bereit stellen:

- Ein Identity Provider stellt einen von allen anderen EFA-Akteuren als vertrauenswürdig akzeptierten Identitätsnachweis für authentifizierte Nutzer aus. Der Identity Provider unterstützt potenziell beliebige Verfahren der Authentifizierung (z. B. mittels Passwort, HBA oder SMC-B).

- Ein Policy Provider liefert die für den aufrufenden Nutzer gültigen Berechtigungsregeln (Policy) auf einer spezifischen Fallakte.

Der Aufruf der Sicherheitstoken-Dienste und die Verwaltung der von diesen abgerufenen Sicherheitsnachweise wird gegenüber dem EFA-Teilnehmersystem über den EFA-Kontext-Manager gekapselt.

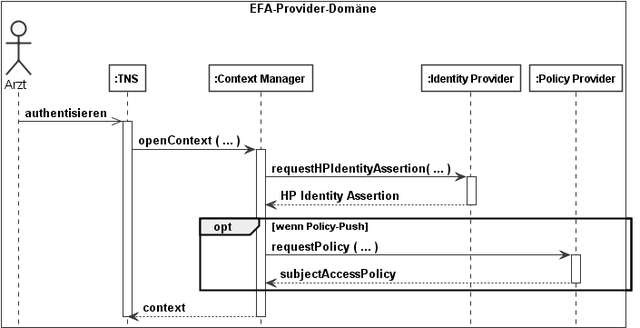

Aufbau des Sicherheitskontextes

Die nachfolgende Abbildung stellt das Kommunikationsmuster zum Aufbau des Sicherheitskontextes im Überblick dar. Jeder nachfolgende Aufruf eines EFA-Dienstes erfordert, dass der im EFA-Kontext-Manager verwaltete Sicherheitskontext in Form von authentischen Sicherheitsnachweisen an den aufgerufenen Dienst übergeben wird. Dieser wird so in die Lage versetzt, den Sicherheitskontext des Aufrufers zu rekonstruieren und dadurch den Aufruf innerhalb dieses Kontextes gegen die geltenden Sicherheitsregeln zu verifizieren.

- Der EFA-Teilnehmer authentisiert sich gegenüber dem EFA-Teilnehmersystem. Die EFA Spezifikation macht hierzu keine normativen technischen Vorgaben, Umsetzungen müssen jedoch die Regularien des EFA Sicherheitskonzepts berücksichtigen.

- Das EFA-Teilnehmersystem (TNS) erfasst die für die EFA-Nutzung wichtigen Informationen zum EFA-Teilnehmer und übermittelt sie an den EFA-Kontext-Manager. Hierzu wird die funktionale Schnittstelle openContext des EFA-Kontext-Managers verwendet.

- Der EFA-Kontext-Manager nutzt die übergebenen Informationen, um für den EFA-Teilnehmer von den EFA-Sicherheitsdiensten Sicherheitsnachweise abzurufen, die von den EFA-Fachdiensten prüfbar sind. Welche Dienste aufgerufen werden, hängt von der konkreten Sicherheitspolitik eines EFA-Netzwerks ab. Eine typische Konfiguration umfasst den Aufruf des Identity Providers zum Abruf eines netzweit gültigen Identitäts- und Authentisierungsnachweises. Optional können auch Teile der für den Teilnehmer geltenden Zugriffspolitik bereits vor dem Aufruf der EFA-Fachdienste von einem Poicy Provider abgefragt werden.

- Der EFA-Kontext-Manager verknüpft die abgerufenen Sicherheitsnachweise mit der aktuellen Nutzersitzung und liefert einen Verweis auf den so gebildeten Sicherheitskontext an das EFA-Teilnehmersystem zurück.

Anlegen einer Fallakte

Eine neue Fallakte wird angelegt, indem im EFA-Ordner-Register für den betroffenen Patienten ein neuer Ordner angelegt wird. Dieser Ordner ist mit dem Zweck der Fallakte indiziert. Zugriffsrechte auf den Ordner sind gemäß der Vorgaben des korrespondierenden Interaktionsmusters die in die Behandlung des Patienten eingebundenen, berechtigten EFA-Teilnehmer.

Anlegen einer Partition zu einer bestehenden Fallakte

- zurück zur EFA-2.0-Spezifikation